はじめに

サイバー攻撃の高度化が進む中、ESETが「ClickFix」という新たな攻撃キャンペーンに警鐘を鳴らしてました。

この攻撃は、単なるスパムやウイルスとは一線を画す高度な手法を用いており、感染経路・目的・被害の範囲ともに非常に深刻です。特に注目すべきは、Windowsの標準機能であるPowerShellを悪用する点で、セキュリティ製品でも検知が難しく、企業や個人の情報を静かに奪う可能性があります。

ESETとはなにか?

ESET(イーセット)は、スロバキアに本社を置く国際的なセキュリティソフトウェア企業で、主にウイルス対策ソフト「ESET Internet Security」などで知られています。

1992年の創業以来、個人から法人、政府機関まで幅広い顧客に向けてマルウェア対策・サイバー脅威の研究と防御技術を提供しています。

特にマルウェア解析やサイバー攻撃キャンペーンの追跡に強みがあり、世界中のセキュリティレポートでもその調査精度が高く評価されています。

ClickFix攻撃とは?

ClickFixは、主にWindows環境を標的としたマルウェア攻撃キャンペーンであり、セキュリティ企業ESETやProofpointがその活動を確認しています。

「ClickFix(クリックして修正)」という名称からもわかるように、攻撃者は**「問題を修正する」「アップデートを行う」などと装ってユーザーにクリックを誘導**し、感染させる手口を取ります。

この攻撃の最終目的は、次のようなマルウェアを送り込むことにあります

- 情報窃取型マルウェア(Infostealer)

- ランサムウェア

- 国家支援型マルウェア(APT攻撃)

攻撃の仕組みとPowerShellの悪用

ClickFix攻撃では、まず不正なメールや改ざんされたWebページを通じて、悪意あるスクリプトが実行される。ここで使われるのが、WindowsのPowerShellだ。

PowerShellとは?

PowerShellは、Windowsに標準搭載されている強力な自動化ツールで、システム管理やタスク自動化に便利な反面、マルウェアがシステム深部にアクセスするのにも利用されやすい。

ClickFixではこのPowerShellを使い、ユーザーの操作なしに以下のような動作を実行する:

- 外部サーバーからマルウェアをダウンロード

- 情報を収集・送信

- 他の端末へ横展開(Lateral Movement)

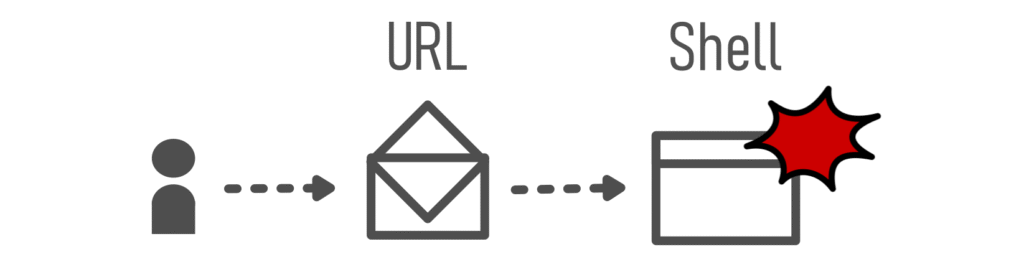

攻撃の流れ(典型例)

- ユーザーにメールが届く

- 「ソフトウェア更新が必要です」などと偽装

- リンクをクリック

- 攻撃者が用意したサイトに誘導され、スクリプトが実行

- PowerShellがバックグラウンドで起動

- 正規のプロセスに偽装してマルウェアを実行

- 情報窃取/暗号化などが発生

具体的なペイロードの例

ESETによれば、ClickFix攻撃の最終段階では、以下のようなマルウェアが使われることがあります

- RedLine Stealer:ログイン情報やクレジットカード情報を収集

- Cobalt Strike:侵入後の拡張攻撃に使用されるツール

- LockBit系ランサムウェア:ファイルを暗号化し身代金を要求

なぜ検知が難しいのか?

- PowerShellはWindowsの正規機能であるため、ファイアウォールやアンチウイルスに検知されにくい

- スクリプトが数回のリダイレクトや難読化を経て配布されるため、ログの追跡が難しい

- 感染後の挙動が静的・目立たない

防御策と対策方法

| 対策 | 内容 |

|---|---|

| PowerShellの制限 | 管理者権限がないユーザーからのPowerShell実行を制限 |

| 添付ファイル・リンクの警戒 | 怪しいメールは絶対に開かない/クリックしない |

| セキュリティ製品の見直し | EDR(Endpoint Detection and Response)など、振る舞い検知型の導入 |

| 定期的なアップデート | OSとソフトの最新パッチを適用する |

まとめ

ClickFix攻撃は、その名称こそ巧妙だが、実態はシンプルかつ強力な社会的エンジニアリングと技術悪用の融合です。攻撃者は常に、最も油断しやすい「人間のクリック」に付け込む。

企業のセキュリティ担当者だけでなく、一般のユーザーも「PowerShellが悪用される脅威」が現実に存在することを知り、適切な防御策を講じる必要があります。

関連キーワード

- ClickFix攻撃

- PowerShell マルウェア

- ESET 警告

- Windows 標的型攻撃